Creando un honeypot potente en Windows Server con Wazuh

Hola a todos.

El otro dia, se me ocurrió crear un honeypot para Windows Server con Wazuh.

La idea es crear una carpeta jugosa, de tal manera que si un usuario malevolo entra por SMB a ella nos demos cuenta enseguida y nos lo muestre nuestro Wazuh.

Al fin y a cabo, una de las primeras cosas que se hacen cuando entran a nuestra intranet corporativa es ver que recursos compartidos tenemos disponibles y que hay dentro de ellos.

Por cierto, se presupone que tenemos una instalación de Wazuh:

https://documentation.wazuh.com/current/quickstart.html

Y un equipo Windows Server 2022 unido a el:

https://documentation.wazuh.com/current/installation-guide/index.html#installing-the-wazuh-agent

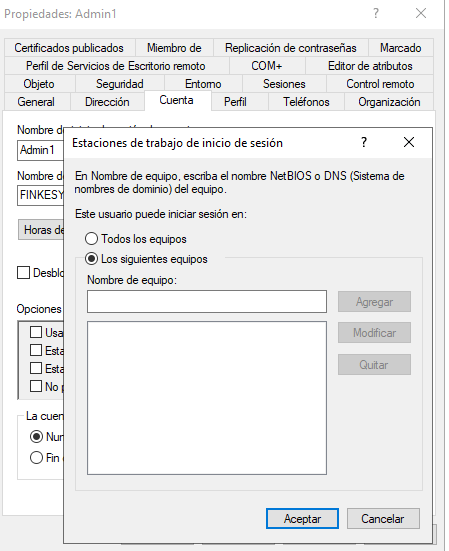

Me puse manos a la obra, creé un usuario jugoso "Admin1" con una contraseña de esas que están en listas como rockyou y demas.. facilonas de averiguar..

Además, por seguridad, he puesto la cosa para que no pueda iniciar sesión en ningun lado y que el usuario esté muy limitadido..

Creé una carpeta compartida con un nombre interesante para cualquier atacante solo con acceso a este usuario:

Lo siguiente que hice, fue crear una GPO para poder auditar la carpeta, y activar la auditoría en la carpeta jugosa. No voy a explicar paso como se hace.. hay mil tutoriales en Internet de como hacerlo, aquí teneis uno:

https://wazuh.com/blog/how-to-monitor-folder-access-on-windows/

Pero !NO!

!No funciona!

He echo lo imposible para que Wazuh pille el evento en cuestión y me lo muestre pero no habia manera..

He visto que hay más gente que lo ha intentado y tampoco ha podido, si alguien puede, se agradece que me lo comente..

Asi que se me ocurrio un plan B:

Que avise a Wazuh a través de una tarea programada.

El evento que nos interesa es el 4663

Creamos una tarea programada para que cuando se desencadene el evento, ejecute un archivo que sea capaz de añadir una linea de lo que ha ocurrido a un log personalizado en C:\Logs:

Una vez creada la tarea programada, podemos comprobar que si entramos en la carpeta monitorizada, se añaden los registros a nuestro fichero de log:

!Bien!

Todo configurado..

¿Lo probamos?

Entramos al portal de Wazuh, nos vamos al equipo monitoriado, Threat Hunting y events..

Aparece el evento en Wazuh!

Ahora, si un malechor entra a la carpeta señuelo, nos deberia de alertar Wazuh.

Si entramos en los detalles del evento, nos dirá que está pasando.

Una vez que Wazuh nos avisa del tema, se nos puede ocurrir mil ideas para gestionar esta alerta como la posibilidad de que nos avise por correo:

https://wazuh.com/blog/how-to-send-email-notifications-with-wazuh/

O alguna respuesta personalizada con Active Response como hacer algo con el firewall de Windows..

O cualquier cosa que se nos ocurra..

Espero que les haya gustado este artículo.

Gracias.

Un saludo.